Muligheten til å filtrere på forskjellige device attributter dukket opp i Conditional Access i Azure AD for ikke lenge siden. Dette gir muligheten til å være kreativ på flere områder.

Et av områdene kan være å få bedre kontroll på private klienter eller klienter som konsulenter kommer med – som allerede er administrert i en annen tenant.

Forrige blogg post handlet om Cross-tenant access policier som gir deg en mulighet til å tillate innlogging for gjester, fra deres egen PC, og samtidig kunne sjekke compliance statusen på den aktuelle PC’en. Status som i det tilfellet leses ut fra hjemmetenanten til gjesten.

Men hva om du ønsker at «gjesten» skal logge inn med en ident tilhørende i din tenant. Men fortsatt benytte sin egen PC, administrert av en annen organisasjon og likevel tilfredsstille «compliant device» kravet?

I dette tilfellet vil ikke cross-tenant access policies kunne hjelpe. Dermed blir løsningen ofte å unnta brukeren fra Compliant Device kravet i Conditional Access. Uten å bruke noen andre conditions knyttet til device.

Isteden for å kjøre et fult unntak, kan man sette krav til at devicen skal være Azure AD registered i din tenant ved hjelp av Device filtering i Conditional Access. Ikke like trygt som sjekk av compliance statusen til klienten, men du kan i hvert fall sørge for at klienten er registrert i din tenant. Slik at du har et minimum av innsikt. Og ikke minst kontrollere hvordan den ble registrert.

Konfigurasjon av Conditional Access

I Conditional Access har det kommet mulighet for «filter for devices». Så lenge devicen er registert i Azure AD, har du et sett med attributter du kan filtrere på. For eksempel «trustType» som sier noe om knytningen til Azure AD (AAD registered, AAD joined, Hybrid AAD joined). Dette gjør at du kan lage en Conditional Access policy som kun gjelder Azure AD registered devicer.

Conditional Access – filter for AAD regsitered devices

- Lag en ny conditional access regel, kall den gjerne «AAD registered consultant PC»

- Legg inn brukerne eller gruppen med brukere regel skal gjelde i «users» seksjonen.

- Legg inn alle applikasjoner eller applikasjonene regel skal gjelde i «Cloud app or actions» seksjonen.

- Velg så «Condtions» og » filter for devices»

- Set «configure» til «yes»

- Velg «Exclude filtered devices in policy»

- Under «Property» velg «trustType». Operator settes til «Equals» og «Value» til «Azure AD registered»

- Klikk Done

- Klikk «Grant» under Access controls

- Velg «Block access»

- Lagre og aktiver policyen

Pass på at «Rule syntax» i device filteret ser slik ut:

device.trustType -eq "Workplace"Og at Condtional Access regelen ser omtrentlig slik ut:

Denne regelen bør selvfølgelig kombineres med en annen Conditional Access regel som krever minimum MFA autentisering for tilgang til de samme applikasjonene for de samme brukerne.

Brukerne må i tillegg ekskluderes fra andre Conditional Access policyer med krav som compliant device som de ikke vil klare å tilfredsstille.

Registrer klienten i Azure AD

Å registrere en Windows klient i Azure AD gjør du ved å «legge til en arbeids- eller skolekonto» under Innstillinger > Kontoer > E-post og kontoer.

Følg wizard’en, la standard valgene stå og logg inn med identiteten som skal benyttes for tilgang.

Du skal nå kunne finne et device object i Azure AD som samsvarer med devicen som brukeren ble lagt til på.

Så er det bare å teste. Logger du inn fra klienten hvor brukeren ble lagt til og som nå er registrert i Azure AD skal du få tilgang.

Logger du inn fra en ikke Azure AD registrert klient med samme bruker skal du ikke få tilgang.

Husk at et «in private / incognito» browser vindu vil skjule hva slags klient du kommer fra. Dette vil altså være det samme som å komme fra en ikke Azure AD registrert klient.

Sikkerhetsbetraktninger

Alle brukere i en Azure AD tenant kan som standard registrere devicer. Det er dessverre ikke mulig å begrense dette, med mindre man skrur av muligheten for alle.

Du kan imidlertid med Conditional Access bestemme hva som skal til av authentisering for å få registrert en device. Som minimum må du selvfølgelig kreve MFA autentisering. Dette bør uansett gjøres for alle.

For å få en viss kontroll på hvem som får lov til å Azure AD registrere enheter kan man kreve en spesifikk autentiseringsmetode. Dette kan være bruk av Security keys, hvor du i så fall tar kontroll på hvem som får aktivere en security key. Eller du kan bruke Temporary Access Pass som eneste tillatte autentiseringsmetode ved registrering av devicer. TAP må bestilles og aktiveres av en med administratortilgang og du har dermed muligheten til å bygge en bestillingsrutine og godkjenningsflyt knyttet til dette.

Lag en ny Authentication strength

Du finner valget «Authentication strengths» i menyen til venstre i Conditional Access bladet.

Klikk «new authentication strenght» og kall den gjerne «Require TAP only». I listen over autentiseringsmetoder velger du kun «Temporary Access Pass (Multi-use)» (NB! One time TAP vill ikke være tilstrekkelig for å få registrert enheten).

Klikk next og create

Du vil nå kunne finne igjen «Require TAP only» som et autentiseringskrav valg i conditional access policyene.

Conditional access policy for registrering av devicer

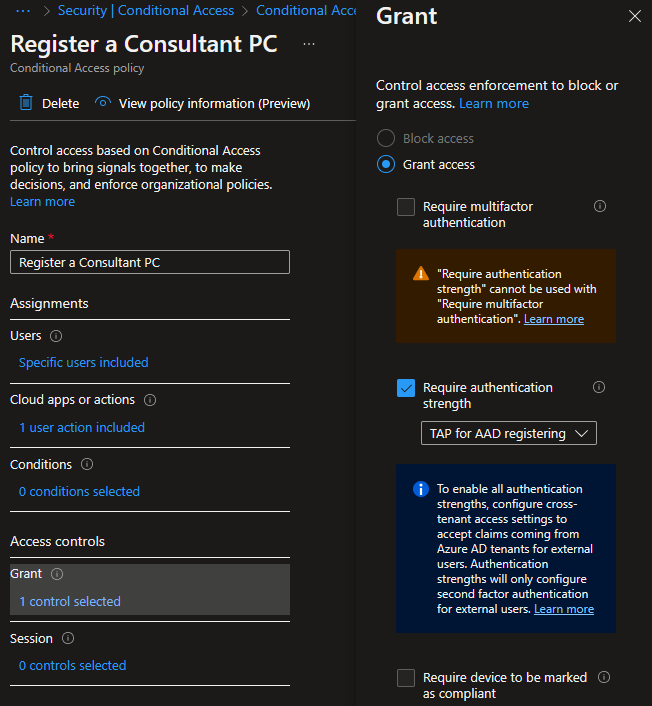

- Lag en ny Condditional access policy. Kall den gjerne «Register a Consultant PC»

- Legg inn brukerne eller gruppen med brukere regel skal gjelde i «users» seksjonen.

- I «Cloud app or actions» seksjonen, velg «User actions» under «Select what this policy applies to» og huk av for «register og join devices»

- Klikk «Grant» under Access controls

- Velg «grant access» og huk av for «Require authentication strength». Velg authentication strenght policyen du nettopp lagde – «Require TAP only»

- Lagre og aktiver policyen.

Vær OBS på at denne policyen også vil gjelde Azure AD Joining av devicer (Autopilot og OOBE). Sørg derfor for at denne policyen bare treffer ønskede brukere. Og ha en annen policy som gjelder for dine egene ansatte (resten) og hvor disse andre brukerne er ekskludert.